Seguridad Wi-Fi para Empresas Estrategias Avanzadas para Proteger tu Red Inalámbrica ante Amenazas Cibernéticas

En la era de la transformación digital y el trabajo híbrido, la conectividad inalámbrica se ha convertido en el núcleo operativo de toda empresa moderna. Sin embargo, la red Wi-Fi también representa una de las principales puertas de entrada para ciberataques, intrusiones y fugas de información confidencial. Según el informe anual de Verizon Data Breach Investigations Report (DBIR 2024), el 43% de los ciberataques exitosos en pymes estuvieron relacionados con fallas de seguridad en redes inalámbricas mal configuradas.

En este contexto, garantizar la seguridad de la red Wi-Fi empresarial no es solo una cuestión técnica, sino una decisión estratégica crítica para proteger activos digitales, mantener la continuidad operativa y cumplir con normativas de protección de datos como el GDPR, ISO/IEC 27001 o la Ley de Protección de Datos Personales (Venezuela, 2023).

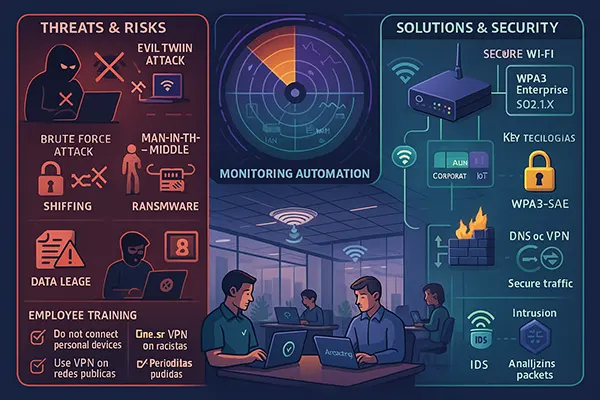

La Wi-Fi como vector de ataque en entornos empresariales

Las redes inalámbricas, por su naturaleza abierta y basada en señales de radiofrecuencia, son vulnerables a una serie de amenazas, entre ellas:

- Acceso no autorizado (wardriving, sniffing)

- Ataques de desautenticación (deauth attack)

- Clonación de puntos de acceso (Evil Twin)

- Captura de handshakes WPA/WPA2 para fuerza bruta

- Intercepción de tráfico no cifrado (man-in-the-middle)

- Exfiltración de datos mediante dispositivos comprometidos

Las consecuencias pueden incluir interrupción de servicios, robo de credenciales, secuestro de sesiones (session hijacking), infección de endpoints y espionaje industrial.

Diseño seguro de una red Wi-Fi empresarial

Separación de redes por niveles

Toda red Wi-Fi corporativa debe contar con una arquitectura segmentada que incluya:

- Red principal (corporativa): solo para dispositivos autorizados, con autenticación robusta y monitoreo activo.

- Red de invitados: con VLAN separada, sin acceso a recursos internos.

- Red IoT: aislada mediante firewalls internos o VLANs, con acceso limitado a internet y sin permisos laterales.

Elección del estándar de seguridad adecuado

| Estándar Wi-Fi | Seguridad | Recomendación |

| WEP | Obsoleto, vulnerable | No usar |

| WPA2-PSK | Moderada, fácil de atacar si contraseña débil | Uso limitado |

| WPA2-Enterprise (802.1X) | Alta, con autenticación vía RADIUS | Recomendado |

| WPA3 | Muy alta, con SAE y cifrado robusto | Ideal en 2025 |

Recomendación: Migrar a WPA3-Enterprise en todos los puntos de acceso compatibles, con autenticación centralizada vía RADIUS y certificados digitales.

Autenticación y control de acceso inteligente

Implementación de 802.1X

Permite la autenticación basada en identidad, utilizando servidores RADIUS y EAP-TLS para certificados digitales. Esto evita el uso de contraseñas compartidas y facilita la gestión centralizada de credenciales.

Control de acceso basado en MAC (con reservas)

Aunque popular, el filtrado MAC es fácilmente evadible mediante spoofing. Debe complementarse con otras capas de autenticación más robustas.

Seguridad basada en certificados digitales

Uso de certificados X.509 emitidos por la propia empresa o autoridades certificadoras confiables para autenticar automáticamente los dispositivos autorizados.

Cifrado, segmentación y protocolos seguros

Activación de cifrado extremo WPA3 SAE

Utiliza Simultaneous Authentication of Equals, impidiendo ataques de diccionario y mejorando el intercambio de claves.

VLANs y subredes segmentadas

Dividir la red inalámbrica en múltiples VLAN mejora el control de tráfico, restringe movimientos laterales y permite aplicar políticas diferenciadas.

DNS seguro y tunneling forzado

- Uso de DNS sobre HTTPS (DoH) o DNSSEC.

- Túneles forzados para invitados mediante VPNs o portales cautivos aislados.

Monitoreo y auditoría de seguridad Wi-Fi

Herramientas de monitoreo continuo

- Wireshark: análisis de tráfico.

- Acrylic Wi-Fi Professional / Ekahau: mapas de calor y detección de anomalías.

- Kismet: detección de intrusos y puntos de acceso falsos.

- Wazuh o Splunk: para correlación de eventos con logs de red.

Pruebas de penetración periódicas

- Ataques simulados de Evil Twin con dispositivos Pineapple.

- Sniffing de handshakes con Aircrack-ng y análisis de robustez de clave.

- Escaneo de fugas de tráfico o puertos abiertos con Nmap.

Las auditorías deben realizarse cada 3 a 6 meses, documentarse formalmente y estar alineadas con las políticas de seguridad de la empresa.

Políticas y formación en ciberseguridad para usuarios

Reglas corporativas de uso de Wi-Fi

- Prohibir el uso de redes públicas para actividades empresariales.

- Deshabilitar la conexión automática a redes abiertas.

- No compartir claves de acceso con terceros.

Concientización del personal

Capacitar en:

- Reconocer redes falsas (Evil Twin).

- No instalar apps desde redes no seguras.

- Reportar conexiones inusuales o lentitud repentina.

Implementación de Zero Trust

- Verificación continua de identidad.

- Control de dispositivos conectados.

- Aislamiento dinámico de amenazas detectadas.

Gestión de dispositivos conectados

Control de endpoints con MDM/UEM

Soluciones como:

- Microsoft Intune

- Jamf Pro (macOS/iOS)

- Kandji

- ManageEngine MDM

Permiten:

- Control remoto de configuraciones de Wi-Fi.

- Restricción por políticas de seguridad.

- Wipe remoto ante pérdida o robo de dispositivo.

Registro y visibilidad total

Toda conexión debe:

- Registrarse en syslog.

- Asociarse con un usuario o dispositivo.

- Contar con fecha y hora de acceso.

Tecnología emergente para fortalecer la seguridad Wi-Fi

Wi-Fi 6E y Wi-Fi 7

- Mejoras de seguridad por diseño.

- Mayor eficiencia para múltiples dispositivos.

- Menor latencia y mejor aislamiento de canales.

Inteligencia Artificial para detección de intrusos

Soluciones como Darktrace, Cisco Secure Network Analytics, o FortiAI usan IA para:

- Detectar comportamiento anómalo.

- Prevenir conexiones maliciosas en tiempo real.

- Clasificar dispositivos automáticamente según riesgo.

Ejemplo de implementación segura: Caso real

Empresa: Estudio jurídico de 15 personas + red de invitados + IoT (cámaras).

Problemas: Clientes conectaban a la red interna, había lentitud y sospecha de intrusos.

Soluciones implementadas:

- Migración a WPA3 Enterprise con RADIUS local.

- Segmentación con VLANs para clientes, IoT y staff.

- Dispositivos Apple gestionados con Jamf.

- Sistema de alertas con Wazuh.

Resultado:

Red más rápida, control total de accesos, cumplimiento del RGPD y mayor tranquilidad ante auditorías.

La red Wi-Fi empresarial ya no puede considerarse un recurso auxiliar. Es una de las infraestructuras críticas de la empresa moderna, y como tal, su protección debe ser total, constante y evolutiva.

Desde la autenticación avanzada, segmentación inteligente, cifrado robusto y monitoreo activo, hasta la concientización del personal y adopción de tecnologías emergentes, la ciberseguridad inalámbrica se convierte en una ventaja competitiva y un requisito de cumplimiento normativo.Las empresas que invierten hoy en redes Wi-Fi seguras evitan pérdidas millonarias, garantizan continuidad operativa y blindan su reputación digital.

- Planes de Mantenimiento La Inversión Inteligente que Garantiza la Continuidad Operativa de tu Negocio

- La Dark Web y sus dangers Lo que las Empresas Necesitan Saber para Blindar su Información

- Soporte Remoto vs. Presencial Elegir la Asistencia Tecnológica Ideal para tu Empresa

- Peritaje Informático Forense La Clave para Recopilar Evidencia Digital Válida en Casos Legales

- Videovigilancia Inteligente para Empresas Guía Definitiva para Elegir el Sistema Ideal para tu Negocio