Más Allá del Phishing Estrategias Efectivas para Blindar tu Empresa contra Estafas Digitales Avanzadas

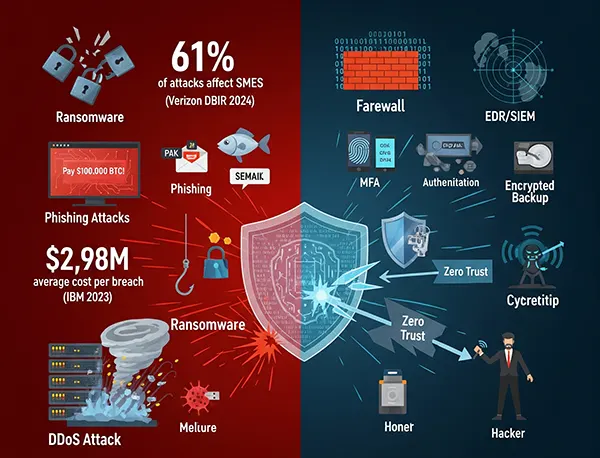

La transformación digital ha potenciado exponencialmente la capacidad operativa de las organizaciones, pero también ha abierto nuevas brechas para actores maliciosos. El phishing, una de las amenazas más conocidas, ha evolucionado hacia formas más sofisticadas como el spear phishing, whaling, smishing y business email compromise (BEC). De acuerdo con el informe «2024 Cost of a Data Breach» de IBM, el costo promedio de una brecha de seguridad originada por phishing superó los $4.76 millones de dólares, lo que reafirma que el riesgo no es hipotético, sino estratégico.

Evolución del phishing de ataques genéricos a amenazas dirigidas

Phishing tradicional

Consiste en correos electrónicos masivos que simulan ser entidades confiables para robar credenciales o instalar malware. Aunque sigue siendo común, las defensas tradicionales ya pueden detectar muchos de estos intentos.

Spear phishing

Ataques personalizados dirigidos a empleados específicos, utilizando información pública (como redes sociales) para generar confianza. El objetivo es acceder a cuentas sensibles o persuadir transacciones.

Whaling

Ataques específicos contra altos ejecutivos (CEO, CFO), simulando comunicaciones urgentes para lograr pagos o autorizaciones.

Business Email Compromise (BEC)

Suplantación del correo electrónico corporativo para redirigir fondos o engañar a proveedores y empleados. En 2023, el FBI reportó más de $2.7 mil millones en pérdidas por BEC.

Smishing y Vishing

Utilización de SMS (smishing) o llamadas telefónicas (vishing) para obtener datos o inducir acciones erradas.

Vectores de ataque y debilidades explotadas

- Credenciales expuestas en la web o filtradas.

- Empleados sin capacitación en ciberseguridad.

- Falta de verificación de identidades en correos y transferencias.

- Uso de dispositivos personales sin protección adecuada (BYOD).

- Errores de configuración en DNS, SPF, DKIM y DMARC.

Estrategias técnicas para mitigar riesgos

Autenticación multifactor (MFA)

Implementar MFA reduce drásticamente el éxito de ataques incluso si las credenciales han sido comprometidas.

Filtros avanzados de correo electrónico

Soluciones como Microsoft Defender for Office 365, Proofpoint o Barracuda permiten bloquear correos sospechosos usando inteligencia artificial.

Políticas DMARC, SPF y DKIM

Evitan la suplantación de dominios y autentican correctamente los correos salientes.

Segmentación de redes y principios de Zero Trust

Reducen el movimiento lateral del atacante una vez dentro de la red.

Detección y respuesta ante amenazas (EDR/XDR)

Plataformas como CrowdStrike, SentinelOne o Microsoft Defender XDR permiten detectar patrones anómalos y bloquear ataques en tiempo real.

Fortalecimiento de la capa humana: capacitación y simulaciones

Concientización continua

Implementar programas de capacitación como KnowBe4, Infosec IQ o entrenamientos internos sobre buenas prácticas, detección de correos maliciosos y uso seguro de tecnologías.

Simulaciones de phishing

Ejecutar campañas controladas que permitan medir la susceptibilidad del personal y mejorar la respuesta ante ataques reales.

Cultura de reporte de incidentes

Fomentar que cualquier sospecha se reporte rápidamente, habilitando canales como phish@empresa.com o botón de «Reportar» en el cliente de correo.

Gobernanza y respuesta ante incidentes

Políticas de seguridad bien definidas

Redactar y socializar políticas sobre:

- Verificación en dos pasos para pagos o cambios de cuentas bancarias.

- Autorizaciones por vía segura.

- Límites de transferencia por perfil.

Plan de respuesta ante incidentes (IRP)

Debe incluir:

- Identificación del ataque.

- Contención y erradicación.

- Notificación a partes afectadas.

- Análisis post mortem para prevenir recurrencias.

Coordinación con terceros

Contactar a proveedores de hosting, bancos, CERT nacionales o servicios legales si es necesario.

Tecnologías emergentes para prevenir estafas digitales

- IA en detección de lenguaje engañoso en correos.

- Blockchain en validación de transacciones o identidades.

- Identidad digital descentralizada (DID) para autenticación avanzada.

- Sistemas de veracidad en tiempo real como Brand Indicators for Message Identification (BIMI).

Las estafas digitales ya no son simples intentos de engaño; se han convertido en operaciones organizadas, con metodologías sofisticadas y blancos específicos. Proteger una empresa hoy implica mucho más que filtros antiphishing. Se requiere una estrategia integral, multidisciplinaria y en constante evolución, que integre tecnología, procesos, políticas y cultura organizacional.Las empresas que adoptan una postura activa frente a las amenazas digitales no solo se protegen mejor, sino que también fortalecen su reputación, confianza del cliente y cumplimiento normativo. En la era del cibercrimen inteligente, la prevención es la mejor inversión.

- Planes de Mantenimiento La Inversión Inteligente que Garantiza la Continuidad Operativa de tu Negocio

- La Dark Web y sus dangers Lo que las Empresas Necesitan Saber para Blindar su Información

- Soporte Remoto vs. Presencial Elegir la Asistencia Tecnológica Ideal para tu Empresa

- Peritaje Informático Forense La Clave para Recopilar Evidencia Digital Válida en Casos Legales

- Videovigilancia Inteligente para Empresas Guía Definitiva para Elegir el Sistema Ideal para tu Negocio